Une erreur de conception dans la gestion de la mémoire protégée des puces Intel vient d’être dévoilée alors que les éditeurs de systèmes d’exploitation et d’hyperviseurs travaillent depuis plusieurs mois sur les moyens de combler cette vulnérabilité.

Selon une information publiée lundi 1er janvier par un développeur Python et relayée depuis par notre confrère The Register, un défaut de conception touche les processeurs fabriqués par Intel depuis 10 ans. Il s’agit plus précisément d’une erreur de design au sein de la mémoire protégée du noyau. Des programmes malveillants pourraient donc accéder à des informations dans la mémoire tampon du processeur. Il n’est pas possible de corriger ce défaut à l’aide d’une simple mise à jour du microcode. Il est nécessaire de revoir physiquement les puces pour ajouter une fonction Kernel Page Table Isolation (KPTI).

Conscient de ce défaut fondamental qui touche énormément de processeurs maison, Intel a travaillé avec Microsoft et la Fondation Linux pour corriger tout d’abord ce problème dans les noyaux de Windows et Linux. Les développeurs se sont efforcés de refondre le système de mémoire virtuelle du noyau Linux open-source. De son coté, Microsoft proposera un patch mardi prochain. Les bêtas testeurs inscrits au programme Windows Insider bénéficient déjà de cette mise à jour depuis novembre dernier. Un impact est toutefois attendu sur les performances des puces concernées.

Les clouds impactés

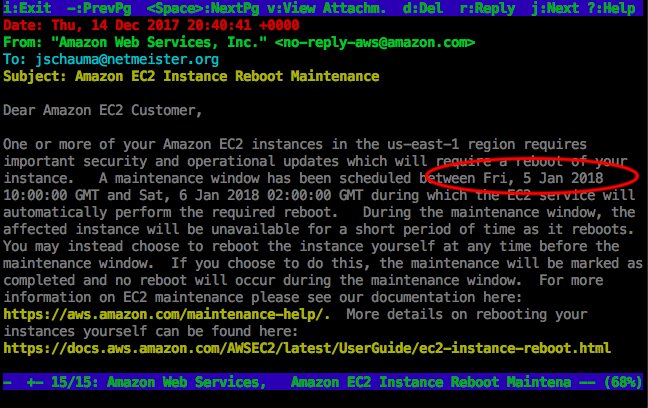

Un impact important est attendu dans les datacenters et les fournisseurs de services cloud (Amazon EC2, Microsoft Azure, et Google Compute Engine) qui figurent aujourd’hui parmi les plus gros consommateurs de processeurs Xeon. Les hyperviseurs sont également concernés par cette vulnérabilité. Dans un courriel, AWS a indiqué à ses clients qu’une opération de maintenance portant sur Xen était programmée le vendredi 5 janvier 2018 pour combler cette faille.

Signalons enfin que les puces d’AMD ne sont pas concernées pas ce défaut puisqu’elles intègrent déjà dans leur micro-architecture une isolation du kernel (KPTI). Les processeurs ARM-64 sont par contre victimes d’une vulnérabilité similaire.

À propos de l’auteur